Unsere Artikel der letzten Tage zu den Risiken und zum Gefährdungspotenzial von Quantencomputern haben Diskussionen ausgelöst. Zumal insbesondere auch die Finanzindustrie von Angriffen betroffen sein kann, was die Sicherheit von Finanz-Infrastrukturen, digitalen Vermögenswerten oder E-Wallets infrage stellen würde.

Quanten-Experte Harald A. Summa warnt vor einer globalen Quanten-Krise mit der beunruhigenden Feststellung: «Quantencomputer werden in wenigen Jahren alle heute geläufigen Verfahren zur Datenverschlüsselung knacken können. Dann stehen kritische Infrastrukturen im Feuer.»

Zentralbanken-Berater Andrei Lipkin sieht vor allem staatliche Digitalwährungen und CBDCs in Gefahr und glaubt, dass diese die ersten Opfer von Quantencomputern sein werden.

Beide Experten begründen ihre Thesen im Detail hier und hier.

Die Gegenthese kommt von Sicherheits-Experte Christoph Jaggi, der die aktuelle Diskussion um Quantencomputer als Risiko und deren Gefährdungspotenziale zumindest etwas relativiert. Zudem beleuchtet Jaggi fünf Möglichkeiten, wie man sich erfolgreich gegen Angriffe von Quantencomputern schützen kann.

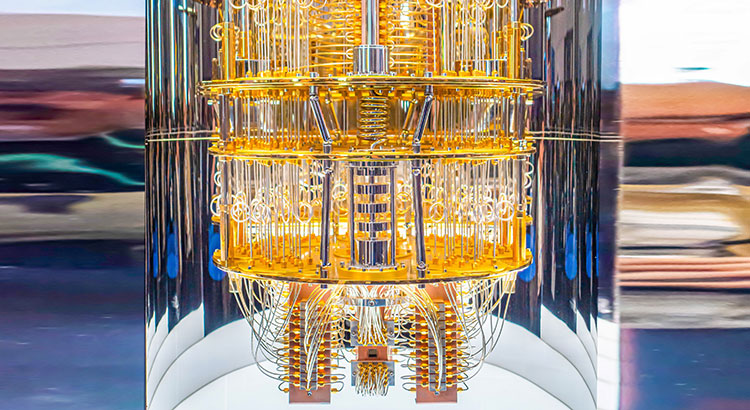

Quantencomputer als Risiko

Seit mittlerweile Jahrzehnten werden Quantencomputer als massives Risiko für die aktuellen asymmetrischen Schlüsselaustauschverfahren wie Diffie Hellman und RSA hochstilisiert.

Quantencomputer sind allerdings trotz jahrzehntelanger massiver finanzieller Förderung noch immer im Embryonalstadium. Für die nächsten paar Jahre darf davon ausgegangen werden, dass es keinen Quantencomputer geben wird, der eine ernstzunehmende Gefahr für die aktuellen asymmetrischen Schlüsselaustauschverfahren darstellt. Es besteht allerdings das Risiko, dass Datenverkehr aufgezeichnet wird und bei Verfügbarkeit eines tauglichen Quantencomputers geknackt werden kann.

Das gilt allerdings nur für die aktuellen asymmetrischen Schlüsselaustauschverfahren und für symmetrische Schlüssel mit weniger als 256 Bit Schlüssellänge. Eine detaillierte Betrachtung dazu gibt es im Artikel "Droht die Quantenapokalypse?".

Studien und Empfehlungen vom deutschen Bundesamt für Sicherheit in der Informationstechnik (BSI) zur Thematik finden sich hier.

Schutz vor Quantencomputern

Will man sich gegen erfolgreiche Angriffe auf Schlüsselaustausch und verschlüsselte Daten sowohl von klassischen wie auch Quantencomputern schützen, gibt es grundsätzlich fünf Möglichkeiten:

- Symmetrischer Schlüsselaustausch

Vollsymmetrische Verfahren bedingen einerseits das vorherige Verteilen eines mit den anderen Teilnehmern geteilten Geheimnisses. Der gravierende Nachtteil liegt im Fehlen der Perfect Forward Secrecy. Wird das geteilte Geheimnis bekannt, kann sämtliche vorher aufgezeichnete Kommunikation entschlüsselt werden.

- Asymmetrischer Schlüsselaustausch mit zusätzlichem symmetrischen Schlüssel als Element

Es gibt auch die Möglichkeit der zusätzlichen Verwendung eines vorverteilten symmetrischen Schlüssels, der die Vorteile der symmetrischen Verschlüsselung in Bezug auf Resistenz mit den Vorteilen des asymmetrischen Schlüsselaustausches kombiniert. Es bleibt aber das Problem der sicheren Verteilung und Lagerung des symmetrischen Schlüssels.

- Symmetrische Verschlüsselung des asymmetrischen Schlüsselaustauschs

Symmetrische Verschlüsselung mit genügend langen Schlüsseln ist quantensicher. Mit einer symmetrischen Signatur lässt sich ein asymmetrisches Schlüsselaustauschverfahren symmetrisch absichern. Dies ist die effizienteste Methode für Netzwerkverschlüsselung, ist aber nur für statische Standortvernetzungen praktikabel.

- QKD (Quantum Key Distribution)

QKD übermittelt die Schlüssel als Photonen über eine optische Verbindung. Die Maximaldistanz liegt bei unter 200 Kilometer. Auch QKD ist nur für statische Standortvernetzungen praktikabel, bedingt aber dazu eine optische Verbindung. Die gravierendsten Nachteile sind das Erfordernis einer optischen Verbindung, die geringe terrestrische Distanz und die Kosten. Da es nicht über Paketnetzwerke wie Ethernet oder IP funktioniert, ist der Einsatz auf optische Layer-1-Netzwerke beschränkt. Die Geräte müssen sich zudem gegenseitig authentisieren, und das geschieht auf traditionelle Weise.

- PQC (Post-Quantum Cryptography)

Eine allgemein einsetzbare Lösung bietet die Verwendung von Schlüsselaustauschverfahren, die auch gegen Angriffe durch Quantencomputer resistent sind. Mehrere solcher Verfahren sind verfügbar, doch ist bisher deren Resistenz gegen Angriffe durch Quantencomputer noch nicht erwiesen. Es gibt erste Systeme, die PQC bereits implementieren. Eines der ersten war ein Layer-3 (IP)-Verschlüssler, der von VDOM Research unter Verwendung von Kyber1024 entwickelt wurde.

Mittlerweile gibt es auch etablierte Anbieter wie Atmedia, Secunet und Securosys, die optional bereits seit längerem die Unterstützung von Frodo, einem quantensicheren Schlüsselaustausch-Verfahren anbieten. In der Zwischenzeit sind Anbieter aufgetaucht, welche fälschlicherweise behaupten, die ersten mit einem quantensicheren Schlüsselaustausch zu sein. Generell gilt es aber festzuhalten, dass die gewählten Verfahren in der aktuellen Form nicht dem entsprechen, was in ein paar Jahren weitläufig eingesetzt werden wird. Aktuell sind die Verfahren noch nicht völlig ausgereift und geprüft. Sowohl in den USA (NIST) und in China läuft zur Zeit ein Wettbewerb, der zur Standardisierung von PQC-Algorithmen führen soll.

QRNG (Quantum Random Number Generator) bringt keinen zusätzlichen Nutzen

Zufallszahlengeneratoren generieren Zufallszahlen. Für das braucht es eine gute Entropiequelle und das ist bei einem QRNG durchaus vorhanden. Nur schützt die Zufallszahl mit guter Entropie nicht im geringsten vor Angriffen durch Quantencomputer und ist deshalb auch nicht quantensicher. Es gibt zudem viele Möglichkeiten für eine gute Entropiequelle. Und solche sind weitvebreitet im Einsatz. Nur nicht bei rein software-basierten Lösungen. Und QRNG ist Hardware.

QKD und QRNG: Das Q für Quantum als Marketingtool

Marketingtechnisch sind QKD und QRNG optimal zur Verwirrung von Kunden. QKD macht in den allerwenigsten Fällen Sinn. Über weite Distanzen funktioniert QKD terrestrisch nicht. Und das Betreiben eines optischen Netzwerks nur um den Schlüsselaustausch über Photonen realisieren zu können, macht keinen Sinn. Allerhöchstens in Kombination mit Layer-1-Verschlüsslern für optische Netzwerke über kurze terrestrische Distanzen.

Distanzen lassen sich zwar mittels Satelliten überwinden, doch ist das nicht nur extrem aufwendig und ineffizient zur Erreichung von Quantensicherheit, sondern auch von der jeweiligen Wetterlage bei Sender und Empfänger abhängig. Quantensicher geht auch deutlich kostengünstiger und effizienter. Die symmetrische Überschlüsselung des asymmetrischen Schlüsselaustauschs ist kostengünstiger, funktioniert auch mit Paketnetzwerken und ist quantensicher.

Migration zu Post-Quanten Kryptographie

Irgendwann wird es einmal leistungsstarke Quantencomputer geben. Darauf sollte man sich vorbereiten. Das BSI hat Handlungsempfehlungen veröffentlicht, die sich am Stand der Technik orientieren. Sie bieten eine gute Übersicht zu den bereits vorhandenen Möglichkeiten und zeigen auf, wie eine Migration zu PQC möglich ist.